1. INTRODUÇÃO

Segurança da informação nada mais é que o ato de proteger os dados da empresa (especialmente aqueles confidenciais) contra diversos tipos de ameaças e riscos — espionagens, sabotagens, incidentes com vírus ou códigos maliciosos e até acidentes, como incêndio e inundação.

A segurança da informação é, então, obtida pela implantação de uma gama de controles que incluem procedimentos de rotina (como as verificações de antivírus), infraestrutura de hardware e software (como a gestão de soluções para assinatura eletrônica de documentos), além da criação de uma política devidamente documentada.

A política de segurança da informação, é definida como as regras que ditam o acesso, o controle e a transmissão da informação em uma organização. Lembrando que uma política de segurança não é um documento imutável ou inquestionável. Muito pelo contrário, requer atualização constante e participação não só da diretoria da empresa, mas também dos funcionários e da equipe de TI.

A Lei Geral de Proteção de Dados Pessoais (LGPD), Lei nº 13.709, de 14 de agosto de 2018, dispõe sobre o tratamento de dados pessoais, inclusive nos meios digitais, por pessoa natural ou por pessoa jurídica de direito público ou privado, com o objetivo de proteger os direitos fundamentais de liberdade e de privacidade e o livre desenvolvimento da personalidade da pessoa natural.

Para proteger os direitos fundamentais de liberdade e privacidade e o livre desenvolvimento da personalidade da pessoa natural foi criada a Autoridade Nacional de Proteção de Dados (ANPD), conforme estabelecido no Decreto nº 10.474, de 26 de agosto de 2020. A lei entrou em vigor em 18 de setembro de 2020.

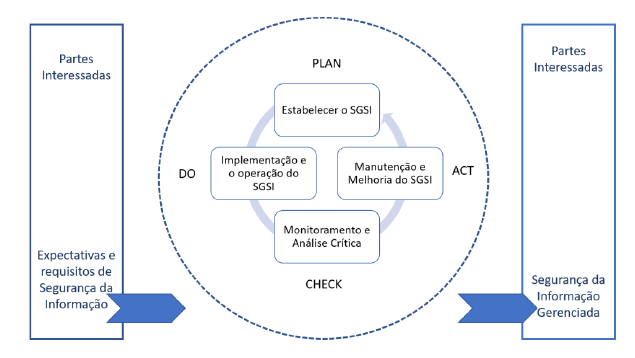

Em função de todas estas abordagens, a Política de Segurança da Informação, faz parte do SGSI (Sistema de Gestão da Segurança da Informação) que é um sistema de gestão corporativo voltado para a Segurança da Informação, que inclui toda a abordagem organizacional usada para proteger a informação empresarial e seus critérios de Confidencialidade, Integridade e Disponibilidade.

2.OBJETIVOS

2.1 Prover uma orientação e apoio da direção para a segurança da informação de acordo com os requisitos do negócio e com as leis e regulamentações relevantes.

2.2 Estabelecer diretrizes que permitam aos colaboradores e clientes do CDI RADIOLOGIA seguirem padrões de comportamento relacionados à segurança da informação adequados às necessidades de negócio e de proteção legal da empresa e do indivíduo.

2.3 Nortear a definição de normas e procedimentos específicos de segurança da informação, bem como a implementação de controles e processos para seu atendimento. Preservar as informações do CDI Radiologia.

3. TIPOS DE INFORMAÇÕES GERADAS E MÉTODOS DE OBTENÇÃO DAS INFORMAÇÕES

Considerando a diferença entre dado e informação, é necessário classificar os dados que dão entrada na empresa seja por meio eletrônico ou físico e como estes são transformados em informações.

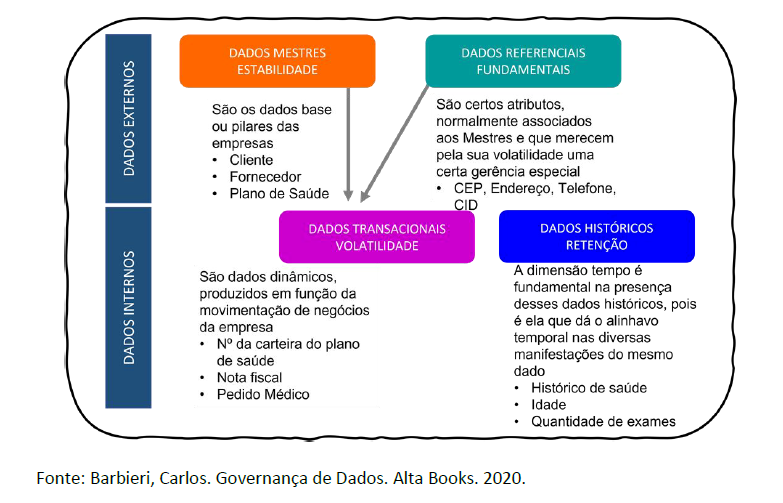

A figura abaixo demostra os tipos de dados de forma suscinta, mas que define claramente com quais dados a empresa trabalha e estes são transformados em informação à medida que são analisados por meio de dashboards, relatórios, indicadores, revisão de prontuários, laudos estruturados, imagens, resultados de projetos, entre outros.

Em relação aos dados pessoais, objeto da Lei Geral de Proteção de Dados Pessoais (LGPD), Lei nº 13.709, de 14 de agosto de 2018, enquadrados nos dados mestres, referenciais, transacionais e históricos. Estes dados dão entrada pelo sistema RISPACS ou em meio físico através dos formulários necessários a execução da atividade fim da instituição, pela anamnese e prontuário.

As pesquisas de satisfação entram em meio físico, sendo objeto de melhoria a via eletrônica.

Na obtenção das informações, em caso dos sistemas, existe controle de acesso e em algumas situações elas são solicitadas, para obtenção pela área de TI.

As informações que tratam de dados pessoais e sensíveis, são obtidas por meio de termo consentimento da pessoa (cliente, colaborador e qualquer pessoa natural que tenha que fornecer dados à empresa). A realização do Data Mapping em períodos estabelecidos, propicia a atualização das informações geradas, para propiciar a devida proteção, caso seja necessário.

Os demais sistemas, como o de Gestão da Qualidade, Agendamento de Pacientes e que trata as pesquisas de satisfação são regidos pela LGPD, no caso de dados pessoais/sensíveis.

No mapeamento de processos também são incluídos os dados/informações que são manipulados por processo.

4. PRINCÍPIOS E DIRETRIZES

4.1 PRINCÍPIOS

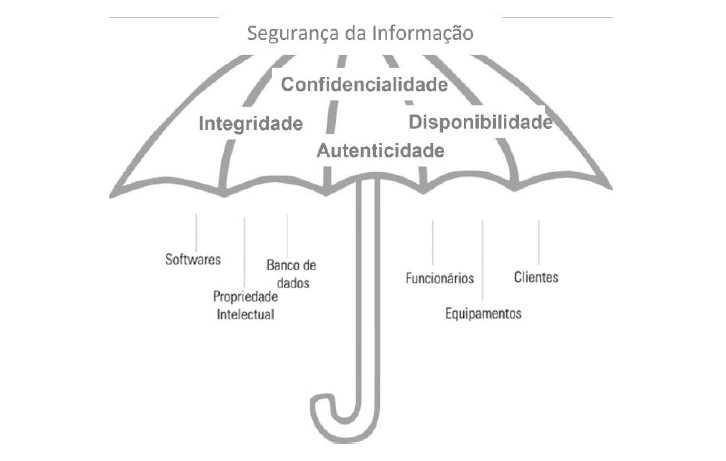

Os princípios agem como um guarda-chuva para tudo e todos que estejam relacionados à Segurança da Informação.

De acordo com o Princípio da Disponibilidade, a informação estará disponível sempre que for preciso. Esse aspecto é de suma importância, principalmente para sistemas que não podem ter falhas na Disponibilidade, pois essas falhas comprometem o serviço.

As ferramentas que garantem o princípio da Disponibilidade são o Nobreak, o Firewall e o Backup.

• Nobreak: Dispositivo alimentado por baterias, capaz de fornecer energia elétrica a um sistema durante um determinado período, em emergências, no caso de interrupção do fornecimento de energia da rede pública. Ou seja, o

Nobreak impede que o sistema desligue e é uma ferramenta de Disponibilidade.

• Firewall: O Firewall é uma barreira de proteção contra-ataques que visam tirar os serviços de funcionamento. Ele impede que ataques de intrusão e de negação de serviço sejam efetuados no ambiente.

• Backup: Quando uma informação é corrompida, ela se torna indisponível. O backup recupera essa informação, tornando-a disponível novamente.

De acordo com o Princípio da Integridade, a informação só pode ser alterada por pessoas autorizadas, ou seja, a Integridade garante o controle das alterações, impedindo que pessoas não autorizadas façam alterações indevidas na informação. O princípio da integridade também garante a completude da informação, para que não haja perda de partes da informação.

As ferramentas que garantem o Princípio da Integridade são a Assinatura Digital e o Backup.

• Assinatura Digital: Quando o usuário assina digitalmente um documento, qualquer alteração que for feita no documento violará essa assinatura. Portanto, se houver alteração em um documento assinado digitalmente ou eletronicamente, ele precisará ser assinado novamente, pois a assinatura anterior foi violada. A assinatura garante o controle das alterações.

• Backup: A completude faz parte do backup. Quando parte da informação se corrompe e o usuário restaura o backup, a totalidade da informação é recuperada, tornando-se íntegra novamente.

Segundo o Princípio da Confidencialidade, a informação pode ser acessada apenas por pessoas autorizadas – isso significa o sigilo da informação. Portanto, a confidencialidade garante o sigilo da informação e impede que pessoas não autorizadas tenham acesso ao conteúdo.

A ferramenta que garante o princípio da Confidencialidade é a Criptografia.

• Criptografia: É uma técnica que embaralha a informação por meio de algoritmos de criptografia, e faz com que a informação se transforme em algo ininteligível.

O Princípio da Autenticidade garante a veracidade da autoria da informação, porém, não garante a veracidade do conteúdo da informação. A autenticidade garante a veracidade do autor, de quem de fato produziu aquela informação, não importando se o conteúdo é verdadeiro ou falso.

• Não Repúdio: A Autenticidade garante também um subproduto, que é o Não Repúdio. O Não Repúdio está contido na autenticidade e significa que o autor da informação não tem como recusar que ele é o verdadeiro autor. Ou seja, o Não Repúdio é a incapacidade da negação da autoria da informação.

As ferramentas que garantem o Princípio da Autenticidade são a Biometria, a Assinatura Digital e os Certificados Digitais.

• Biometria: A Biometria é uma ferramenta que verifica algumas características físicas da pessoa para certificar que aquela característica identifica a pessoa unicamente. A Biometria é muito utilizada nos bancos.

• Assinatura Digital: A assinatura digital identifica unicamente o autor da informação, garantindo a autenticidade.

• Certificados Digitais: Os certificados Digitais garantem a autenticidade da autoria dos sites. Ex.: Quando um usuário acessa um site de comércio eletrônico, geralmente há um cadeado no canto da tela, que mostra o certificado digital do site, afirmando que aquele site de fato pertence àquela empresa.

4.2 DIRETRIZES

4.2.1 MEDIDAS DE SEGURANÇA

Adotar medidas de segurança técnica e administrativas aptas a proteger os dados pessoais de acessos não autorizados e de situações acidentais ou ilícitas de destruição, perda, alteração, comunicação ou qualquer forma de tratamento inadequado ou ilícito.

4.2.2 POLÍTICA DE CONSCIENTIZAÇÃO

Criar, revisar e comunicar diretrizes considerando melhores práticas para assegurar a proteção e privacidade dos dados pessoais.

4.2.3 GESTÃO DE IDENTIDADES DE ACESSO

Fornecer acessos somente as pessoas autorizadas e revogá-los quando a pessoa não trabalhar mais na empresa. Proteger os logins de acesso evitando a exposição desses acessos a pessoas não autorizadas. Adotar um segundo fator de autenticação sempre que possível.

4.2.4 GESTÃO DE BACKUPS

Garantir que os dados relevantes para o negócio tenham uma cópia de segurança, devidamente protegida contra acessos não autorizados.

4.2.5 GESTÃO DE ATIVOS

Inventariar os ativos que tratam dados pessoais e garantir os requisitos mínimos de segurança.

4.2.6 GESTÃO DE SEGURANÇA ENDPOINT

Garantir que todos os ativos que tratam dados pessoais tenham uma solução de antimalware instalada e atualizada periodicamente.

3.2.7 MONITORAMENTO E GESTÃO DE INCIDENTES

Monitorar o comportamento dos acessos e da segurança dos ativos envolvidos no tratamento dos dados. Esteja preparado para identificar comportamentos e/ou acessos não autorizados.

4.2.7 GESTÃO DE FORNECEDORES

Avaliar se o fornecedor contratado que trata dados pessoais possui requisitos mínimos de segurança.

4.2.8 LOG DE SISTEMAS CRÍTICOS

Avaliar e garantir que sejam registradas as atividades de tratamentos dos dados: data, horário, duração, identidade do funcionário/responsável pelo acesso e a ação executada/processada.

4.2.9 CONTROLE PARA VAZAMENTO DE INFORMAÇÕES

Prevenir o vazamento dos dados pessoais em todo o seu ciclo de tratamento.

4.2.10 SEGURANÇA FÍSICA

Garantir a segurança do acesso físico às informações tratadas em mídias eletrônica, papel e sistemas.

4.2.11 GESTÃO DE VULNERABILIDADE / PENTEST

Avaliação a execução de testes de segurança nos sistemas que tratam dados pessoais, priorizando os sistemas expostos na Internet.

4.2.12 ARQUITETURA DE SEGURANÇA

Analisar e identificar melhorias para a proteção dos dados pessoais envolvendo a arquitetura de tecnologias que suportam os produtos/sistemas.

4.2.13 TRANSFERÊNCIA DE DADOS

Garantir a segurança na comunicação durante os processos de transferências de dados.

4.2.14 EXCLUSÃO DE DADOS TRATADOS

Mapear a localização dos dados pessoais para que possam ser excluídos quando solicitado.

4.2.15 MASCARAMENTO DE DADOS

Avaliar o uso de mascaramento de dados quando aplicável.

4.2.16 PSEUDOANONIMIZAÇÃO

Avaliar o uso de pseudo-anonimização quando aplicável.

4.2.17 DESENVOLVIMENTO SEGURO

Avaliar se o produto/sistema está integrado na esteira atual que contempla análise e implementação de requisitos de segurança para o desenvolvimento seguro.

4.2.18 CRIPTOGRAFIA

Avaliar a aplicação de recursos de criptografia de dados pessoais quando necessária.

5. REFERÊNCIAS

Lei nº 13.709, de 14 de agosto de 2018;

Decreto nº 10.474, de 26 de agosto de 2020;

© Copyright 2022. Todos os direitos reservados. Política de Privacidade.

Olá! Preencha os campos abaixo para conversar com a gente no Whatsapp